Siber Dünyanın Baş Belası Emotet 6 Aylık Derin Uykusundan Uyandı

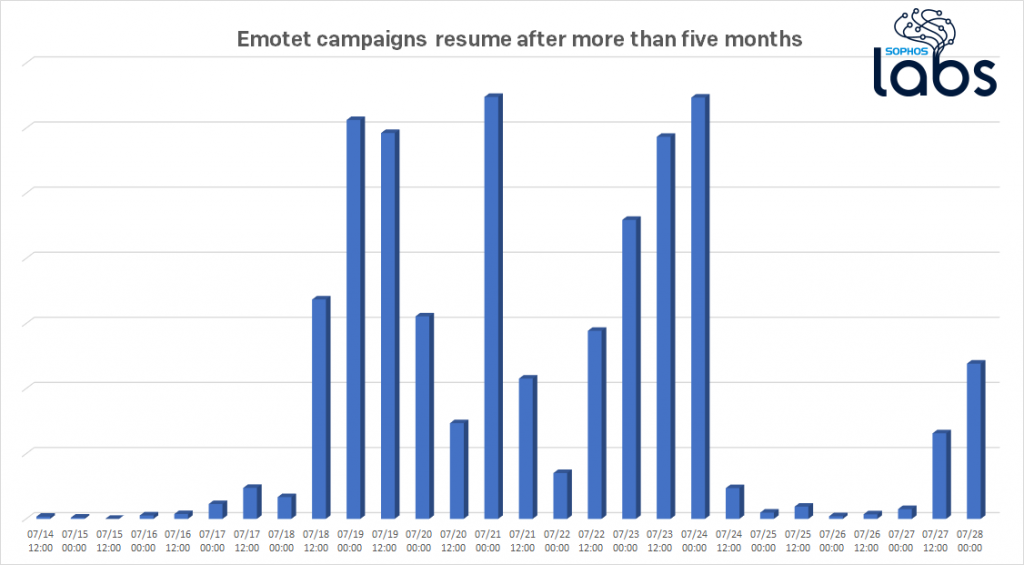

SophosLabs araştırmacıları, dünyanın en yaygın ve inatçı botnet ağlarından Emotet’in 6 ay süren sessizliğin ardından yeniden faaliyete geçtiğini belirledi. Üstelik Emotet kullanıcıları tuzağa düşürmek için yeni numaralar öğrenmişe benziyor.

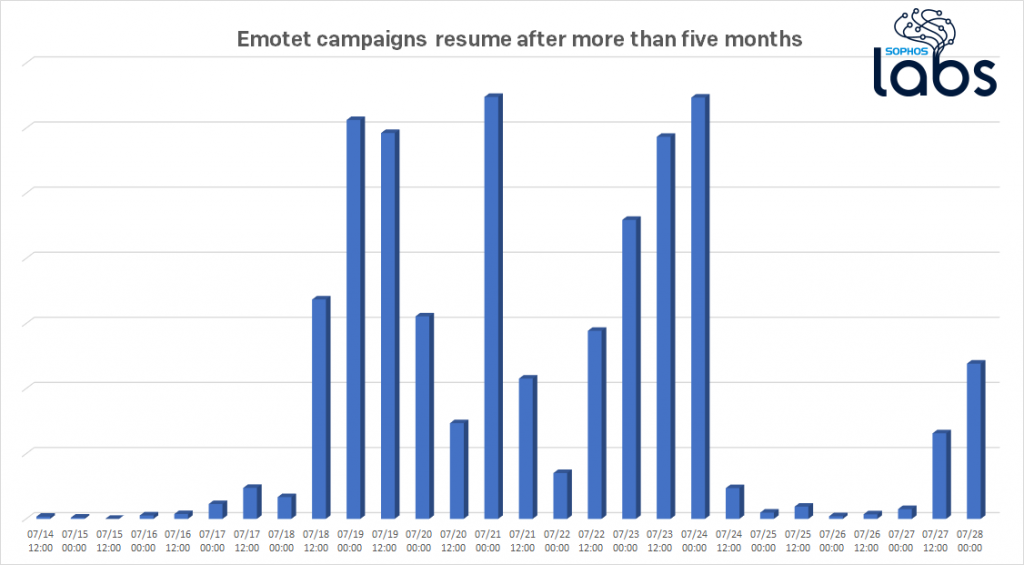

SophosLabs araştırmacıları, dünyanın en yaygın ve inatçı botnet ağlarından olan Emotet’in 6 ay süren sessizliğin ardından geçtiğimiz haftalarda yeniden faaliyete geçtiğini belirledi. İstenmeyen e-postalarda yer alan dosya ekleri aracılığıyla yayılan Emotet, 2020 yılı Şubat ayında bir anda tüm faaliyetlerini sonlandırmış ve bu durum çeşitli yorumlara sebep olmuştu. Bazıları Emotet’i kontrol edenlerin hapse girdiğini veya COVID-19’a yakalandığını iddia ederken, bazıları da refah içinde emekliliği tercih ettiklerini öne sürmüştü. Emotet’in 17 Temmuz’da yeniden harekete geçmesiyle bu tartışmalar da son buldu.

SophosLabs Birleşik Krallık Abingdon Tehdit İzleme Ekibi Yöneticisi Richard Cohen, konuya dair şu değerlendirmede bulundu: “Sophos olarak Emotet’e dair geçmişte pek çok inceleme ve rapor yayınladık. Bunlar arasında Emotet’in zararlı yazılım ekosistemine ve nasıl çalıştığına dair oldukça detaylı bilgiler de yer alıyordu. Emotet’i Şubat 2020’de tüm spam ve botnet aktivitelerini sonlandırdığından beri takip ediyorduk, çünkü bunu daha önce yaptıklarına şahit olmuştuk. Bu sefer de bizi şaşırtmadılar.”

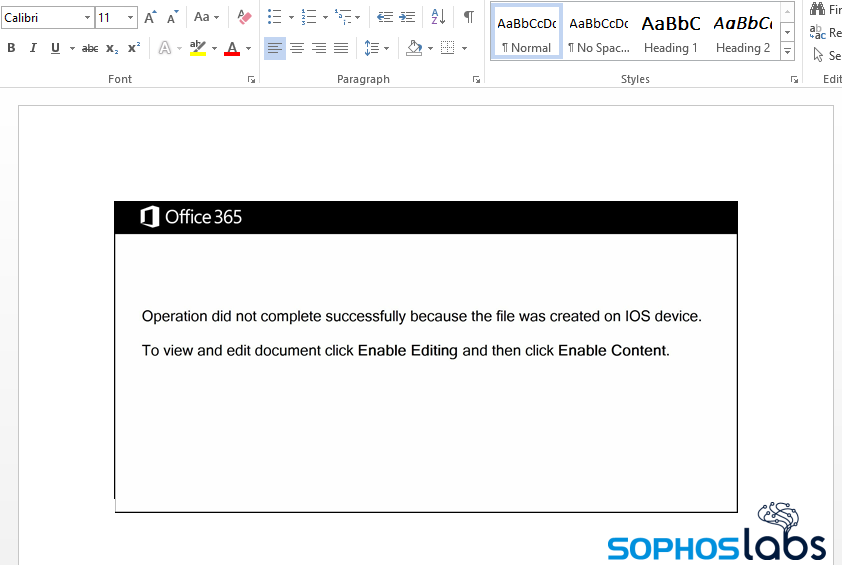

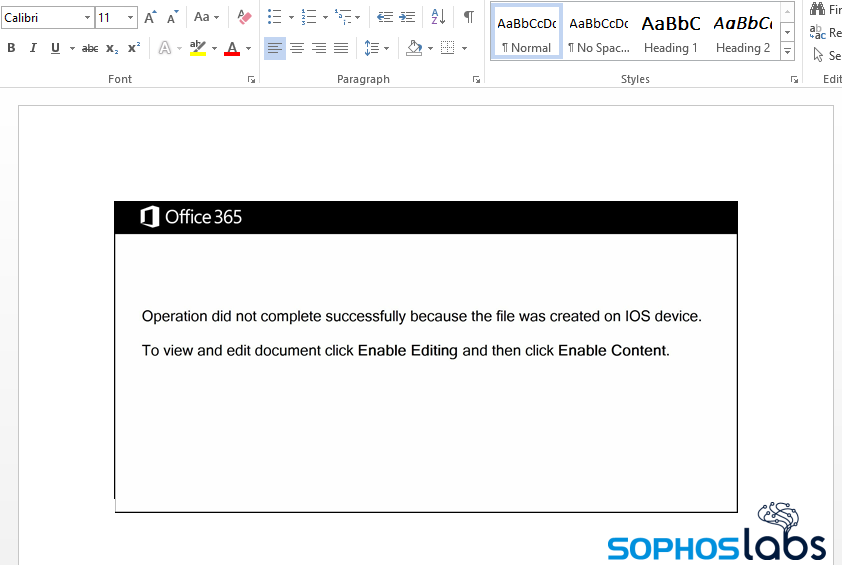

iOS Bahanesini Tuzak Olarak Kullanıyor

Emotet çetesi geri dönmelerinin ardından oyunu eski kurallarıyla oynamaya devam ediyor. Önce tanıdığınız veya tanımadığınız bir göndericiden ekinde Microsoft Office dosyası olan bir e-posta alıyorsunuz. Dosyayı açmak istediğinizde sizden bazı ek izinler isteniyor. Bu izinleri verirseniz zararlı kod çalışıyor ve Emotet’i kendi elinizle buyur ediyorsunuz.

Ancak Emotet’in yaratıcıları son zamanlarda sisteme ilk girişi yapmalarını sağlayacak dosyayı açtığınızdan emin olmak için ilginç bir yönteme başvuruyor. Size e-posta ekinde gönderdikleri dosyanın komut fonksiyonlarını etkinleştirmek için dosyanın iOS işletim sistemiyle oluşturulduğu ve Windows ile uyumunu sağlamak için bazı ek izinlere ihtiyaç duyduğunu söylüyor. Gayet ikna edici görünen bu yalana inanırsanız ağınızın kapıları Emotet için ardına kadar açılıyor.

Emotet’i tehlikeli yapan şey sadece hırsızlık amacıyla geliştirilmiş bir yazılım olmakla kalmayıp, diğer pek çok zararlı yazılımın sistemlere girmesine yardımcı olan bir aracı gibi davranması. Bunu da bulaştığı sistemlerde firewall üzerinde açtığı şifreli kanallarla ağ tabanlı savunma mekanizmalarını devre dışı bırakarak gerçekleştiriyor. Böylece küçük bir Truva atının sisteme girişiyle başlayan süreci hızla tehdide dönüştürmek yerine, saldırıyı adım adım kurgulayıp işleri geri döndürülemeyecek bir noktaya getirene kadar bekledikten sonra harekete geçmeyi tercih ediyor.

Korunmak İçin Ne Yapmalı?

Emotet’ten korunmak için e-posta eğer tanıdığınız birinden geliyorsa, şüphelendiğiniz her durumda e-posta ekinde yer alan dosyaları açmadan önce mesajın meşruluğundan emin olmak için göndericiyle iletişime geçin. Göndericinin sistemi ele geçirilmiş ve e-posta hesabı Emotet’i yaymak için kullanılmış olabilir. Herhangi bir konuda sizi hızla ekteki dosyayı açmaya yönlendiren e-postalar alıyorsanız, özellikle de açmaya çalıştığınız dosya sizden komut dosyası yazma işlemi gibi gelişmiş özellikleri etkinleştirmenizi istiyorsa şüphe duymanın vaktidir.

Bunların yanı sıra Emotet ve diğer tehditlere karşı güncel bir güvenlik yazılımı kullanmayı tercih edebilirsiniz. Sophos güvenlik çözümleri tarafından Emotet ve bileşenleri şu isimlerle tespit ediliyor:

– Mal/DocDl-K ve Mal/DocDl-L (Doküman indiriciler)

– AMSI/Exec-P (Dosya indiriciler)

– ML/PE-A (Çalıştırılabilir dosyalar)

– CXmal/Emotet-C (Saldırı paketleri)

– HPmal/Emotet-D (Davranışa bağlı olarak tespit edilen saldırı paketleri)

– Troj/Emotet-CJW (Şekil değiştiren saldırı paketleri)